Spécialiste Cybersécurité

WANCORE veille et accompagne les plus grandes sociétés Françaises.

Wancore vous accompagne pour renforcer

votre sécurité informatique

AUDIT & REMEDIATION

Détecter les vulnérabilités

- Cybersécurité défensive

- Sécurité périmétrique

PENTEST

Evaluer la robustesse des défenses de vos applicatifs

- Expertise

- Indépendance

- Transparence

- Confidentialité

- Maîtrise

NOTRE OFFRE SOC

We TECH Care

- Excellence opérationnelle

- Sécurisation globale

- Maîtrise budgétaire

- Respect des nouvelles réglementations

INTEGRATION

Optimiser les moyens techniques

- Garantir la sécurité de vos infrastructures

- Optimiser la qualité de votre delivery

- Lutter contre les fraudes

INGENIERIE & ASSISTANCE

Accroître les compétences et être accompagné au quotidien

- Construire la sécurité de votre système d’information

- Structurer vos organisations

- Former vos équipes

- Organiser un delivery performant et évolutif

Ils nous font confiance

Nos experts

Une équipe d’experts pour renforcer votre cybersécurité

DIEGO

SECRETAIRE GENERAL

DE LA

HOME SWEET COMPANY

FATIMA

TALENT ACQUISITION

SPECIALIST

LAURENT

PRESIDENT & FONDATEUR

DE

LA HOME SWEET COMPANY

AMBRE

DIRECTRICE

DE LA COMMUNICATION

JEAN-FRANÇOIS

PRESIDENT & FONDATEUR

DE WANCORE

NATASA

RESPONSABLE

PAIE ADP

FREDERIC

DIRECTEUR

COMMERCIAL

LISA

RESPONSABLE ADV

JEROME

RESPONSABLE

COMPTABLE

WASSILA

RESPONSABLE

D’AGENCE

CHRISTOPHE

PRESIDENT & FONDATEUR

DE

LA HOME SWEET COMPANY

NORIEGAH

RESPONSABLE

D’AGENCE

LEA

RESPONSABLE

DE LA COMMUNICATION

NAOUEL

SALES SPECIALIST

SAFA

RESPONSABLE

D’AGENCE

ADAMA

RESPONSABLE

D’AGENCE

ADRIEN

RED TEAM

OPERATIONS

DIRECTOR

BAHER

RESPONSABLE

DELIVERY

PIERRE-EMILIEN

SALES SPECIALIST

HEDI

DIRECTEUR ADMINISTRATIF

ET FINANCIER

ET VOUS ?

Rejoignez-nous !

Postulez à nos offres d’emploi en ligne ou adressez-nous votre candidature spontanée.

Nos dernières offres d'emploi

Nous postons tous les jours des offres d’emploi. Découvrez-les ici !

Nos engagements

Nous nous engageons uniquement sur ce que nous savons faire. Pour le reste, faites confiance à notre réseau de spécialistes technologiques.

Wancore veille...

Databricks veut assurer sa place à la table des directions métier

Comme l’évoque LeMagIT, Databricks cherche à accélérer et à alléger l’ingestion de données vers sa plateforme. Il veut même faciliter l’intégration pour les data et business analysts, sous...

WestJet investigates cyberattack disrupting internal systems

WestJet, Canada’s second-largest airline, is investigating a cyberattack that has disrupted access to some internal systems as it responds to the breach. « WestJet is aware of a cybersecurity incident...

Google links massive cloud outage to API management issue

Google says an API management issue is behind Thursday’s massive Google Cloud outage, which disrupted or brought down its services and many other online platforms. Google says the cloud outage...

Predator spyware activity surfaces in new places with new tricks

Recorded Future said on Thursday that it had linked Intellexa infrastructure to new locations, the latest indication that the Predator spyware maker has adapted after setbacks. The revelations from...

How to Protest Safely in the Age of Surveillance

If you insist on using biometric unlocking methods to have faster access to your devices, keep in mind that some phones have an emergency function to disable these types...

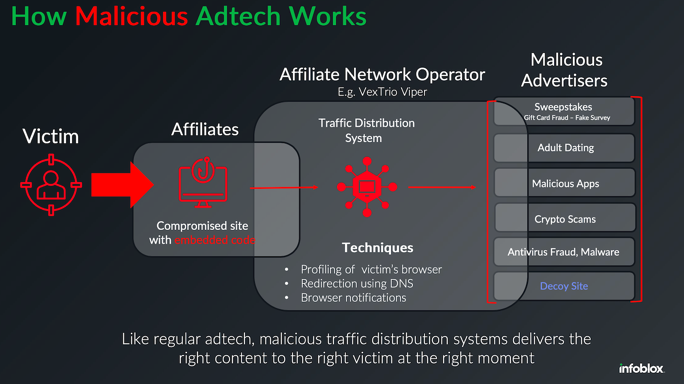

Inside a Dark Adtech Empire Fed by Fake CAPTCHAs – Krebs on Security

Late last year, security researchers made a startling discovery: Kremlin-backed disinformation campaigns were bypassing moderation on social media platforms by leveraging the same malicious advertising technology that powers a...

Silicon Grenoble, ou la Valley des Alpes

Depuis près d’un siècle, la ville iséroise et sa région se sont évertuées à promouvoir la culture scientifique. Les résultats sont au rendez-vous avec un écosystème de laboratoires, chercheurs,...

Multiples vulnérabilités dans Microsoft Windows

Résumé De multiples vulnérabilités ont été découvertes dans Microsoft Windows. Certaines d’entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, une élévation de...